由於這次我報名參加 2008 OWASP 亞洲年會時,在議程中看到一個新的攻擊手法(或漏洞)稱做 Clickjacking,而 Clickjacking 這名詞有多新呢?連 Wikipedia 上面的的 Clickjacking 資料都是 10/9 才剛新增上去的,我進而研究了一下這個攻擊手法的細節,這才意識到這個漏洞的嚴重性,各位千萬不可等閒視之。

舉一個簡單的例子來說,當你進入一個使用 Clickjacking 攻擊手法的惡意網站時,該網站可以控制你滑鼠點擊的任何連結,而且就算你的 Browser 在不啟用 JavaScript 的情況下也能夠發動攻擊。更進一步,這種攻擊手法甚至可以讓惡意網站透過控制你的 Web Camera 或麥克風,這裡有個 YouTube 影片展示這個攻擊手法的過程:

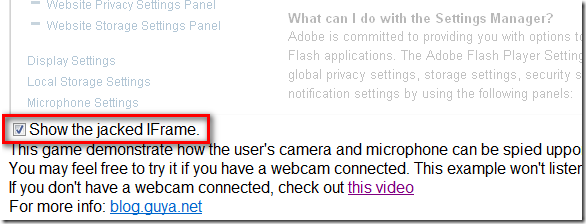

比較有膽識的人,也可以到這裡體驗一下整個攻擊的過程! 不過這個網頁已經不提供完整的功能了(可能是太多人嚇到在任意網站看到自己的錄影畫面吧),雖然已經拿掉完整的錄像功能,但還是可以看看整個 Clickjacking 示意的過程,我覺得玩過一次後還蠻容易瞭解的。而自己在玩的時候,可以勾選 Show the jacked IFrame 勾選選項:

進去該網頁之後,起初會看到白白的一片網頁區塊,當中只有一個 Click 按鈕,這一塊白白的其實是一個被嵌入在 iframe 中的網頁,而這個 Click 按鈕是透過 CSS 疊在上面的,目的是騙你用滑鼠點擊該按鈕,而事實上使用者點擊的是 iframe 網頁中的連結或一些同意按鈕,進而達到攻擊目的,詳細的攻擊過程看影片就知道了。

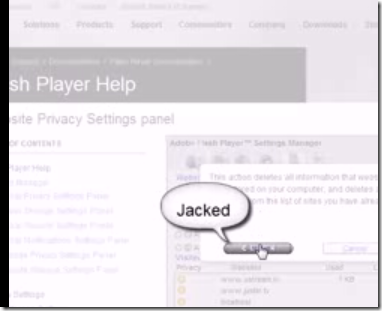

以下圖示是從影片中截錄出來的畫面,該 IFrame 載入的是 Adobe Flash Player 設定管理員 中的 網站私用設定 畫面,真正攻擊時,使用者是不會看到 IFrame 中的內容的,使用者只知道要點擊 Click 按鈕,但事實上點擊的卻是「我同意」,進而開啟 Web Camera 功能,甚至於將所以錄下的畫面透過網路傳送到任何位址。

相信有些許網頁開發經驗的人看到這裡應該會「有感覺」了, 嚴重性是不言可寓的。

相關連結